Ops Agent 是用于从 Compute Engine 实例收集遥测数据的主要代理。通过将日志记录和指标组合到单个代理中,Ops Agent 对日志使用 Fluent Bit(支持高吞吐量日志记录),对指标使用 OpenTelemetry 收集器。

Ops Agent 是用于从 Compute Engine 实例收集遥测数据的主要代理。通过将日志记录和指标组合到单个代理中,Ops Agent 对日志使用 Fluent Bit(支持高吞吐量日志记录),对指标使用 OpenTelemetry 收集器。

云迁移会产生许多问题。Google Cloud 支持的 Migrate for Compute Engine 可为您提供解决方案。无论是从本地迁移一个应用,还是迁移来自多个数据中心的上千个企业级应用,Migrate for Compute Engine 可帮助任何规模的 IT 团队将工作负载迁移到 Google Cloud。

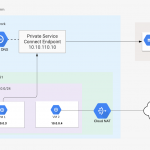

通过 Private Service Connect,您可以使用 VPC 网络中的全局内部 IP 地址创建私有终端节点。 您可以使用自定义的域名(如

storage-pscendpoint.p.googleapis.com)将 DNS 名称分配给这些内部 IP 地址。 将请求发送到私有服务连接终端节点,而不是发送 API 请求到GCP 的公共服务终端节点(例如 storage.googleapis.com),该终端节点是您的 VPC 网络的私有和内部访问节点。

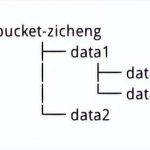

需求场景:限定用户对指定Bucket下指定目录对象文件有指定的访问权限

示例 Demo场景:

GCP中实例分配IP地址默认使用DHCP分配,DHCP的默认租约期为1个小时。当实例关机超过一个小时原分配的IP地址可能会被分配到其他的实例上。

为了使IP地址在实例的生命周期内不会改变,则需要修改此默认的分配规则。目前主要有三类:

Cloud Storage 客户经常向我们询问从他们的存储桶中提取和检索数据的最快方法。获得最佳性能通常需要用户知道正确的标志和参数以优化传输速度。在许多情况下,客户将 Cloud Storage 与其他 Google Cloud 服务一起使用,并且正在寻找一种可用于管理其所有 Google Cloud 资产的工具。

使用容器时,如 Google Kubernetes Engine,从 Pod IP 发出的流量将被拒绝出站。 为了避免这种情况,我们必须将 Pod IP 隐藏在 VM 自己的 IP 地址后面 – 通常称为“伪装”。 默认情况下,代理配置为将 RFC 1918 指定的三个私有 IP 范围视为非伪装CIDR。 这些范围是 10.0.0.0/8,172.16.0.0/12 和 192.168.0.0/16。

Cloud Bigtable 是一种流行且被广泛使用的键值数据库,可在 Google Cloud 上使用。该服务提供规模弹性、成本效率、出色的性能特征和 SLA 99.999% 的可用性。成千上万的客户信任 Bigtable,用它来运行各种关键任务工作负载。

本文介绍将数据从 Apache HBase 集群迁移到 Google Cloud 上的 Cloud Bigtable 实例时的注意事项和流程。

在开始迁移之前,您应该考虑性能影响、Bigtable 架构设计、身份验证和授权方法以及 Bigtable 功能集。